之前在Nginx流量管理和安全控制系列中,小编简单介绍了使用客户端标识参数(例如 IP地址)来限制同一客户端可以与Web资源建立的连接数。同时还介绍了如何限制Web资源的请求速率(限制客户端可以发出请求的速率)的方法。

然后,为确保应用程序使用带宽不被单个客户端占用,你还需要控制每个客户端的上传和下载速度。这是一种常见的Nginx Linux安全控制措施,可抵御来自试图滥用站点性能的恶意用户的DoS(拒绝服务)攻击。

在本文当中,小编将简单介绍如何限制Nginx Linux Web服务器中限制网络带宽,以为Linux服务器带来多一重安全保障。

NGINX中的带宽限制

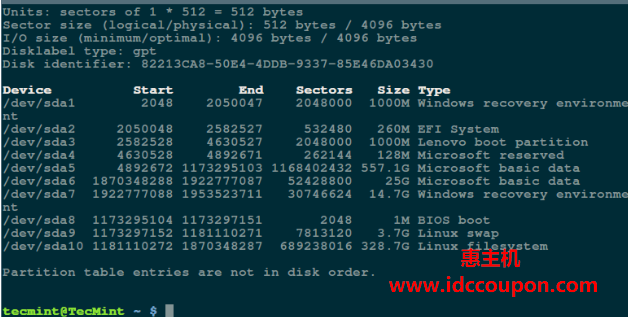

要限制NGINX中的带宽,请使用limit_rate指令来限制响应传输到客户端的速率。它在HTTP、server、location和location block中的if语句中有效,并且默认情况下以每秒字节数为单位指定给定上下文的速率限制。当然,也可以使用m表示兆字节或g表示千兆字节。

limit_rate 20k;

另一个相关指令是limit_rate_after,它指定在传输指定数量的数据之前,不应限制连接的速率。该指令可以在HTTP、server、location和“location block的if 语句”中设置。

limit_rate_after 500k;

upstream api_service {

server 10.1.1.10:9051;

server 10.1.1.77:9052;

}

server {

listen 80;

server_name testapp.idccoupon.com;

root /var/www/html/testapp.idccoupon.com/build;

index index.html;

location / {

try_files $uri $uri/ /index.html =404 =403 =500;

}

location /api {

proxy_pass http://api_service;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header Host $host;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

}

location /documents {

limit_rate 20k;

limit_rate_after 500k;

}

}

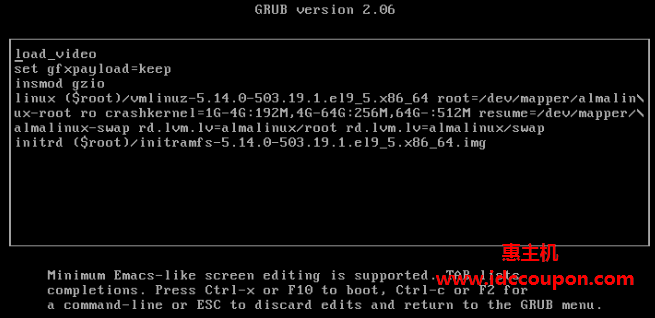

添加上述所需设置后,保存更改并关闭文件。之后,检查NGINX配置语法是否正确,如下所示:

$ sudo nginx -t

如果一切正常,重新加载NGINX服务以使最新更改生效:

$ sudo systemctl reload nginx

限制NGINX中的带宽和连接数

通过以上配置,客户端可以打开多个连接来增加带宽。此外,还可以使用之前介绍的IP地址等参数来限制每个客户端的连接。

例如,可以限制每个IP地址只能一个连接。

upstream api_service {

server 127.0.0.1:9051;

server 10.1.1.77:9052;

}

limit_conn_zone $binary_remote_addr zone=limitconnbyaddr:20m;

limit_conn_status 429;

server {

listen 80;

server_name testapp.idccoupon.com;

root /var/www/html/testapp.idccoupon.com/build;

index index.html;

location / {

try_files $uri $uri/ /index.html =404 =403 =500;

}

location /api {

limit_conn limitconnbyaddr 5;

proxy_pass http://api_service;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header Host $host;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

}

location /documents {

limit_rate 50k;

limit_rate_after 500k;

limit_conn limitconnbyaddr 1;

}

}

在NGINX中动态限制带宽

作为limit_rate指令的参数值,可以指定变量以动态限制带宽。在应根据特定条件限制速率的情况下,它特别有用。

在本例中,使用的是地map block。它使你能够创建一个新变量,其值取决于第一个参数中指定的一个或多个原始变量($slow和$limit_rate)的值。

upstream api_service {

server 10.1.1.10:9051;

server 10.1.1.77:9052;

}

map $slow $limit_rate {

1 20k;

2 30k;

}

server {

listen 80;

server_name testapp.idccoupon.com;

root /var/www/html/testapp.idccoupon.com/build;

index index.html;

location / {

try_files $uri $uri/ /index.html =404 =403 =500;

}

location /api {

proxy_pass http://api_service;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header Host $host;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

}

location /documents {

limit_rate $limit_rate;

limit_rate_after 500k;

}

}

以下是另一个示例配置示例,用于说明NGINX中带宽的动态限制。此配置使NGINX能够根据TLS版本限制带宽。指令limit_rate_after 512表示发送标头后的限制速率。

upstream api_service {

server 10.1.1.10:9051;

server 10.1.1.77:9052;

}

map $ssl_protocol $response_rate {

"TLSv1.1" 50k;

"TLSv1.2" 100k;

"TLSv1.3" 500k;

}

server {

listen 443 ssl;

ssl_protocols TLSv1.1 TLSv1.2 TLSv1.3;

ssl_certificate /etc/ssl/testapp.crt;

ssl_certificate_key /etc/ssl/testapp.key;

location / {

limit_rate $response_rate; # Limit bandwidth based on TLS version

limit_rate_after 512;

proxy_pass http://api_service;

}

}

总结

以上就是在Nginx Linux Web服务器中限制网络带宽的全部内容,通过此项设置,可以更好的对NGINX服务器进行流量管理和安全控制,有条件的朋友不妨试试。

众所周知,在Linux服务器租用中,服务器带宽指在特定时间段从或向网站/服务器传输的数据量。简单地说,就是同一时间段能传输的数据总量,服务器带宽越小那么可容纳数据吞吐量越小,同一时间段可容纳的用户访问量也越少。服务器带宽越大,可容纳同一时间访问数据越大。

在服务器网络安全当中,当攻击者对服务器的带宽资源占用较大,那么势必会影响其他正常用户的访问,所以限制某个恶意用户/IP的网络带宽访问是非常有必要的。

惠主机

惠主机