在租用Linux美国服务器的时候,对用户帐户进行良好的控制管理可以有效提升服务器的安全性。在本文中,小编将简单介绍如何执行一些基本的用户帐户管理任务以及如何实施一些附加的安全措施。

目前保障Linux美国服务器账户安全的基本措施主要有以下四点,设置之后可以为服务器的安全保驾护航,下面一一详细叙述下,仅供参考。

一、添加非root新用户

任何Linux服务器常见的安全措施之一是避免使用root帐户进行日常操作。当然,如果您刚刚部署了新的服务器,则该服务器上的唯一帐户将是root用户,因此需要为自己创建一个新的非root用户。

adduser <username>

按照上述命令创建新用户,需要设置密码和其他信息。在CentOS和其他Red Hat操作系统上面,需要通过使用下一条命令设置密码来手动解锁新帐户。

passwd <username>

如果要使用该帐户进行系统管理,请给自己sudo执行特权。在Ubuntu服务器上,您可以使用以下命令执行此操作。

adduser <username> sudo

在CentOS上向用户添加sudo权限有所不同,请改用以下命令:

gpasswd -a <username> wheel

Debian系统的用户应注意,默认情况下可能未安装sudo访问控制系统。如果缺少它,请使用以下内容进行安装。

apt-get install sudo

这样安装后之后,使用与上面的Ubuntu相同的命令将您的用户名添加到sudoers列表中。

请注意,组更改仅在用户下次登录后才生效。

使用sudo权限,您可以执行与root帐户相同的所有操作,但不会影响安全性。如果您将在服务器上拥有更多的用户,而不仅仅是您自己,那么给他们提供sudo特权比与所有人共享root密码要安全得多。总体上,在root帐户上使用sudo通常被认为是一种好习惯。

CentOS用户可以参考CentOS系统创建Sudo用户简单方法介绍。

二、禁用root登录

设置新的非root帐户后,应继续进行操作,并禁用root用户的SSH远程登录。OpenSSH服务器设置在配置文件中定义,然后使用下一个命令在Debian或Ubuntu上的编辑器中将其打开。

sudo nano /etc/ssh/sshd_config

使用CentOS和其他Red Hat系统,或者你更喜欢使用vi编辑器的话,可以使用以下命令。

sudo vi /etc/ssh/sshd_config

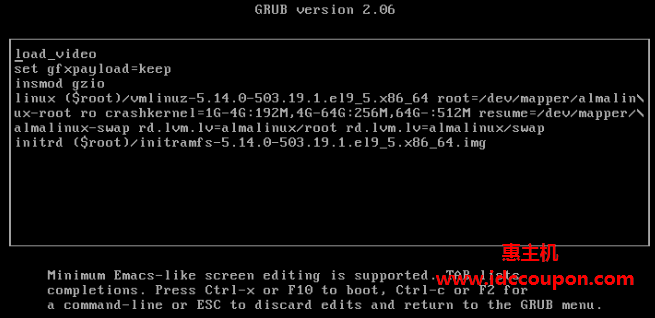

搜索身份验证选项,然后通过将其设置为no来更改root登录权限,如下所示。

PermitRootLogin no

之后,只需保存文件并退出文本编辑器即可。

更改SSH配置文件将需要您重新启动服务,在CentOS系统上使用以下内容。

sudo systemctl restart sshd

在运行Ubuntu的系统上,该服务简称为ssh,与Debian相同。

sudo service ssh restart

三、密码政策(Password policies)

如果您的Linux服务器拥有比您自己更多的远程用户,请使用Linux PAM模块pam_cracklib.so实施并实施合理的密码策略。该模块将对照字典单词检查用户密码,以帮助防止弱密码使用。您还可以使用它来设置新密码的最低要求,例如长度和复杂性。

在Ubuntu和Debian系统上,您需要使用以下命令安装模块。

sudo apt-get install libpam-cracklib

ps:CentOS和其他Red Hat系统已经默认安装了它,所以就无需安装。

安装模块后,在Ubuntu或Debian上的编辑器中打开配置文件。

udo nano /etc/pam.d/common-password

在具有CentOS系统上,文件以其他名称存储,请使用以下内容。

sudo vi /etc/pam.d/system-auth

在Ubuntu和Debian上安装该模块已经预先配置了密码检查,因此找到相应的设置并对其进行编辑,使其类似于以下示例。在CentOS上,根据您的版本,您可能需要将整行添加到配置文件中。

password required pam_cracklib.so retry=3 minlen=8 difok=3 dcredit=1 ucredit=1 lcredit=1

第一个参数重试定义了用户可以再次尝试多少次。下一个minlen标记密码的最小长度,而difok检查与用户旧密码相比,最大可重复使用的字符数。最后3个参数设置了密码复杂性的要求,dcredit是一个数字,ucredit是大写字符,最后lcredit是小写字符。

在根据自己的喜好设置密码要求后,保存配置文件并退出编辑器。请注意,这些策略仅适用于普通用户帐户,您作为管理员仍需负责root用户密码强度。

四、SSH限制为特定用户组

OpenSSH服务器可以通过交叉检查用户属于允许组来限制用户连接。如果您有多个用户,其中一些用户不需要使用SSH进行远程控制,或者您只想增加安全性(例如,当使用单独的用户运行Web服务或数据库时),这将很有用。

为此,首先创建一个新的用户组,您可以根据需要命名该组,在本示例中,该组称为sshusers。

sudo groupadd sshusers

接下来,将您自己的用户名添加到同一新组中。

sudo gpasswd -a <username> sshusers

然后,您可以检查您的用户名是否已成功添加到组中。

groups <username>

输出将显示给定用户名所属的所有组,包括与该用户同名的用户组。

user : user sudo sshusers

完成此操作后,可以为OpenSSH指定允许的组。为此,请在编辑器中打开配置文件。

sudo nano /etc/ssh/sshd_config

如果您尚未安装nano,或者只是喜欢使用vi,请改用以下内容。

sudo vi /etc/ssh/sshd_config

接下来需要在文件下方添加一行,例如在最后一行添加。

AllowGroups sshusers

确保新配置选项未在其前面加上#号注释,然后保存文件并退出编辑器。

之后,只需重新启动SSH服务器,在Ubuntu和Debian服务器上使用此命令即可。

sudo service ssh restart

对于CentOS和其他Red Hat系统,可以使用以下内容来完成相同操作。

sudo systemctl restart sshd

使用新的配置,即使不正确输入密码,也将拒绝所有不属于允许组的用户通过SSH访问。这将大大减少暴力破解用户密码或使用字典列表进行猜测的可能性,从而为您提供更安全的云服务器。

总结

以上就是关于保障Linux美国服务器账户安全的几大基本措施,可以有效增强服务器的安全性。当然,保障Linux服务器的安全措施远远不止这几种,大家可以根据自身需求找一些更适合自己的方法。

如今网络攻击泛滥,有很多黑客随时随刻都在入侵大量的服务器系统,所以平时在租用美国服务器的时候,务必要养成保护服务器安全的习惯,以免给自己的数据带来为潜在隐患。

惠主机

惠主机